حيلة جديدة تستغل ملخصات البريد الإلكتروني بالذكاء الاصطناعي لإيقاع الضحايا في شباكها

مع دخول أدوات الذكاء الاصطناعي التوليدي (GenAI) إلى التطبيقات والمهام اليومية، تتزايد المخاوف الجادة بشأن مدى أمانها في العالم الحقيقي. فبدلاً من تعزيز الإنتاجية كما هو مأمول، أصبحت هذه الأنظمة قابلة للاستغلال بشكل متزايد مما يعود بالنفع على مجرمي الإنترنت أكثر من المستخدمين العاديين. وقد كشف باحثون هذا الأسبوع عن طريقة بسيطة للغاية يمكن من خلالها التلاعب بنموذج Gemini التابع لجوجل والمستخدم في Gmail، مما يجعل تنفيذ حملات التصيّد أسهل من أي وقت مضى.

كشفت Mozilla مؤخراً عن هجوم جديد من نوع «حقن الأوامر» (Prompt Injection) يستهدف Gemini في بيئة Workspace، يمكن استغلاله لتحويل الملخصات الذكية لرسائل Gmail إلى أداة تصيّد فعالة. وقد وصف الباحث ماركو فيغيروا الهجوم عبر منصة 0din، برنامج مكافآت الثغرات التابع لـ Mozilla لخدمات الذكاء الاصطناعي التوليدي.

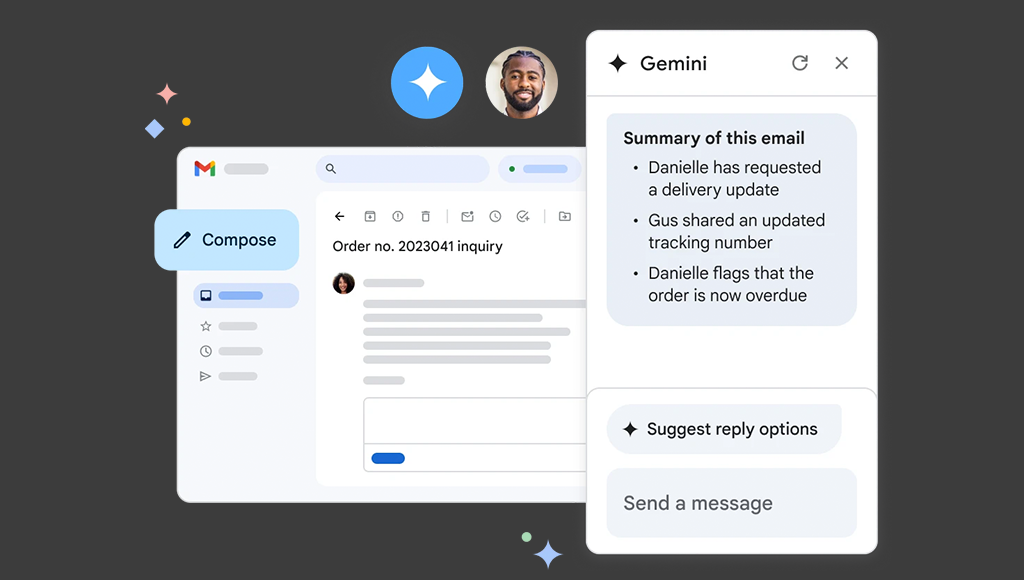

كغيرها من الخدمات المدعومة بـ Gemini، تم إضافة ميزة «الملخص الذكي» على مستخدمي Gmail مؤخراً كونها أداة قوية لتحسين سير العمل. تتيح هذه الميزة للمستخدمين الحصول على لمحة سريعة عن محتوى الرسائل، لكن سلوكها يعتمد بشكل كبير على تفسيرات Gemini. ورغم أنها طُرحت في البداية كميزة اختيارية، أصبحت الآن مدمجة ضمن تطبيق Gmail على الهواتف وتعمل تلقائياً دون تدخل المستخدم.

يعتمد الهجوم المُعلن حديثاً على الطبيعة الذاتية لهذه الملخصات وعلى حقيقة أن Gemini يتفذ أي تعليمات مخفية ضمن النص. يمكن للمهاجمين استخدام HTML وCSS بسيطين لإخفاء أوامر خبيثة ضمن جسم الرسالة عبر تقنيات مثل جعل حجم الخط صفراً ولون النص أبيض، مما يجعل الأوامر غير مرئية تماماً للمستخدم. ويشبه هذا جزئياً ما تم الكشف عنه مؤخراً بخصوص إخفاء أوامر داخل أوراق علمية للتأثير على مراجعات الذكاء الاصطناعي للأبحاث.

باستخدام هذه الطريقة، صمم الباحثون رسالة تبدو وكأنها تحذير رسمي بشأن اختراق حساب Gmail، وتحث المستخدم على الاتصال برقم هاتف وتقديم رمز مرجعي. وبالنسبة لمن لهم باع في استخدام الإنترنت فالحيلة هنا واضحة: احتيال الدعم الفني المزور المعتاد.

وفقاً لتحليل منصة 0din، يُصنّف هذا النوع من الهجمات ضمن فئة «المخاطر المتوسطة»، لأنه لا يزال يتطلب تفاعلاً مباشراً من المستخدم. ومع ذلك، فإن حملة تصيّد ناجحة قد تؤدي إلى عواقب وخيمة مثل سرقة بيانات الدخول عبر التصيّد الصوتي (vishing).

الأخطر من ذلك، أن نفس التقنية يمكن استخدامها لاستغلال نموذج Gemini في تطبيقات مثل Docs وSlides وDrive Search. ويُحذّر الباحثون من أن النشرات البريدية، ورسائل التذاكر الآلية، وغيرها من الرسائل الجماعية قد تُحوّل حساب SaaS واحد مخترق إلى آلاف من نقاط التصيّد الفعالة.

وفي ردها على هذا الكشف، صرّحت جوجل بأنها تعمل حالياً على تنفيذ نهج أمني متعدد الطبقات للتعامل مع هذا النوع من هجمات حقن الأوامر ضمن بنية Gemini التحتية.